Was sind die Risiken von DoS- und DDoS-Angriffen?

DoS-Angriffe - Das sind Angriffe, die zur Lähmung der Arbeit führenServer oder Personal Computer aufgrund einer großen Anzahl von Anfragen, mit einer hohen Rate von eingehenden an die angegriffene Ressource. Wenn ein solcher Angriff gleichzeitig von einer großen Anzahl von Computern ausgeführt wird, spricht man in diesem Fall von DDoS-Angriff.

DoS - Denial-of-Service - ein Angriff auf die "Denial of Service". Sie können diesen Angriff auf zwei Arten durchführen. Mit der ersten Methode Bei einem DoS-Angriff wird die Sicherheitslücke der auf dem angreifenden Computer installierten Software ausgenutzt.. Bei einer solchen Schwachstelle auf dem Computer können Sie einen bestimmten kritischen Fehler verursachen, der zu einer Fehlfunktion des Systems führt.

In der zweiten Methode Der Angriff erfolgt durch gleichzeitiges Senden einer großen Anzahl von Informationspaketen an den angegriffenen Computer.. Gemäß den Prinzipien der Datenübertragung zwischen Computern im Netzwerk wird jedes Informationspaket, das von einem Computer an einen anderen gesendet wird, für eine gewisse Zeit verarbeitet.

Wenn der Computer gleichzeitig mehr empfängteine Anforderung, dann wird das Paket zu einer "Warteschlange" und nimmt eine gewisse Menge an physischen Ressourcen des Systems in Anspruch. Wenn eine große Anzahl von Anforderungen gleichzeitig an den Computer gesendet wird, führt eine übermäßige Belastung dazu, dass der Computer "hängt" oder die Verbindung zum Internet trennt. Genau dies benötigen die DoS-Attack-Organisatoren.

DDoS-Attacke ist eine Art DoS-Attacke. Distributed Denial of Service - "verteilte Denial-of-Service"ist mit Hilfe einer sehr großen Anzahl von Computern organisiert, so dass der Angriff selbst bei Internetkanälen mit sehr hoher Bandbreite vom Server beeinflusst werden kann.

Manchmal "funktioniert" der Effekt einer DDoS-Attacke versehentlich. Dies geschieht, wenn zum Beispiel eine Site auf dem Server mit einer beliebten Internet-Ressource verknüpft wurde. Dies führt zu einem starken Anstieg des Website-Verkehrs (Splashdot-Effekt), die auf dem Server ähnlich dem DDoS-Angriff wirkt.

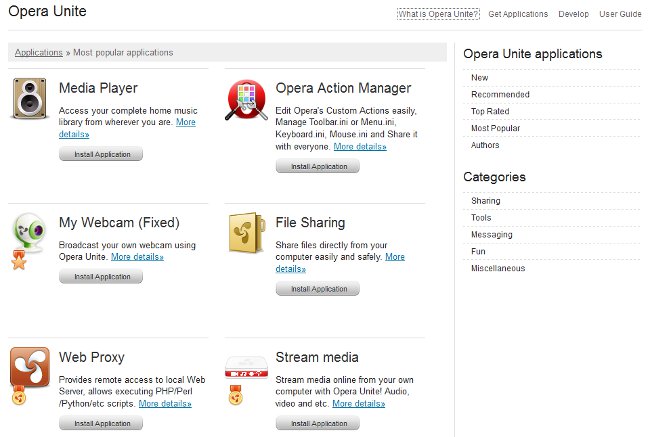

DDoS-Attacken, im Gegensatz zu einfachen DoS-Angriffen, öfterAlle werden für kommerzielle Zwecke ausgegeben, schließlich sind für die Organisation des DDoS-Angriffs Hunderttausende von Computern erforderlich, und solche enormen Material- und Zeitkosten können sich nicht jeder leisten. Um DDoS-Angriffe zu organisieren, nutzen Cyberkriminelle ein spezielles Netzwerk von Computern - Botnetz.

Botnet - ein Netzwerk von Viren, die mit einer speziellen Art von Computer infiziert sind"Zombies". Jeder dieser Computer kann von einem Angreifer angegriffen werdenremote verwalten, ohne das Wissen des Besitzers des Computers. Mit Hilfe eines Virus oder eines Programms, das kunstvoll als "nützlicher Inhalt" maskiert ist, wird auf dem Computer des Opfers ein bösartiger Code installiert, der vom Antivirus nicht erkannt wird und im "unsichtbaren Modus" arbeitet. Zur richtigen Zeit, auf Befehl des Botnet-Besitzers, wird dieses Programm aktiviert und startet das Senden von Anfragen an den angegriffenen Server.

Bei der Durchführung von DDoS-Angriffen greifen Angreifer häufig "DDoS-Cluster" - eine spezielle dreistufige Architektur des Computernetzwerks. Eine solche Struktur enthält eines oder mehrere Steuerkonsolen, von dem ein Signal direkt über den DDoS-Angriff gesendet wird.

Das Signal wird übertragen an Hauptcomputer - "Transfer Link" zwischen den Steuerkonsolen und den Agentencomputern. Agenten Sind Computer, die direkt angreifen?Server durch ihre Anfragen. Sowohl Hauptcomputer als auch Agentencomputer sind in der Regel "Zombies", d.h. Ihre Besitzer wissen nicht, dass sie an einem DDoS-Angriff teilnehmen.

Die Möglichkeiten zum Schutz vor DDoS-Angriffen unterscheiden sich je nach Art des Angriffs. Unter DDoS-Angriffen werden folgende Typen unterschieden:

UDP Flut - der Angriff auf die Adresse des „Opfer“ eines Satzes von UDP-Pakete zu senden;

TCP-Flut - ein Angriff durch Senden einer Menge von TCP-Paketen an die "Opfer" -Adresse;

TCP SYN flood - ein Angriff durch Senden einer großen Anzahl von Anfragen zum Initialisieren von TCP-Verbindungen;

ICMP-Flood - ein Angriff aufgrund von ICMP-Ping-Anfragen.

Angreifer können diese und andere Arten von DDoS-Angriffen kombinieren, was solche Angriffe noch gefährlicher und schwieriger zu entfernen macht.

Leider, Universelle Methoden zum Schutz vor DDoS-Attacken gibt es nicht. Die Einhaltung einiger gemeinsamer Regeln wird jedoch dazu beitragen, das Risiko eines DDoS-Angriffs zu verringern oder seine Folgen bestmöglich zu bekämpfen.

Um also einen DDoS-Angriff zu verhindern, müssen SieÜberwachen Sie permanent die Beseitigung von Sicherheitslücken in der verwendeten Software, erhöhen Sie Ressourcen und verteilen Sie diese. Stellen Sie sicher, dass Sie mindestens ein minimales Paket an Schutzprogrammen von DDoS installieren. Dies können sowohl herkömmliche Firewalls (Firewalls) als auch spezielle Anti-DDoS-Programme sein. Um DDoS-Angriffe zu erkennen, sollten spezielle Software- und Hardwaresysteme verwendet werden.